MetaStealer пытается выдать себя за сертификат Минцифры

Специалисты компании FACCT (бывшая Group-IB) предупредили, что перехватили фишинговые письма, отправленные якобы от лица Минцифры.

В этих посланиях жертвам предлагается срочно установить сертификат безопасности Минфицры, а иначе у них якобы возникнут проблемы с доступом к онлайн-банкингу и «Госуслугам». На деле под видом сертификата распространяется стилер MetaStealer (вариация малвари RedLine).

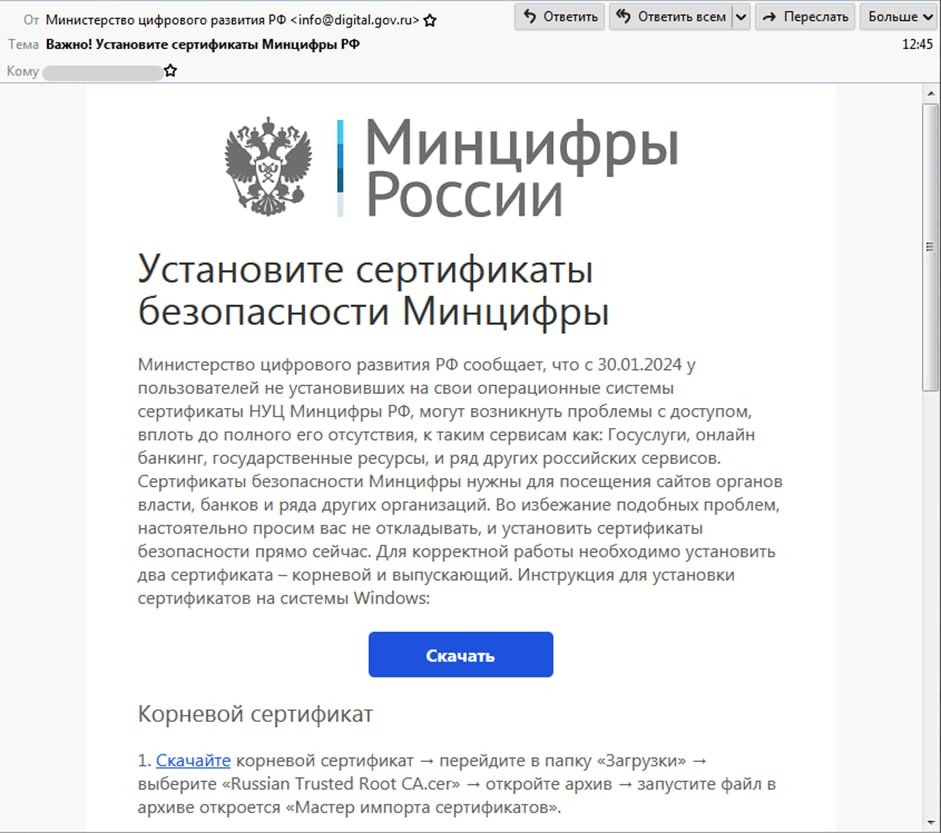

«Министерство цифрового развития РФ сообщает, что с 30.01.2024 у пользователей не установивших на свои операционные системы сертификаты НУЦ Минцифры РФ, могут возникнуть проблемы с доступом, вплоть до полного его отсутствия, к таким сервисам как: Госуслуги, онлайн банкинг, государственные ресурсы, и ряд других российских сервисов», — гласит мошенническое письмо (орфография и пунктуация сохранены).

При этом исследователи отмечают, что это письмо, в отличие от большинства вредоносных рассылок, составлено довольно грамотно и оформлено таким образом, чтобы вызвать доверие у жертвы.

При этом кнопка «Скачать», которую можно увидеть на скиншоте выше, указывает на архив с загрузчиком, который в итоге приводит к скачиванию стилера MetaStealer, а тот похищает у жертвы различные данные.

Так, в тексте письма присутствует ссылка, при переходе по которой загружается архив russian_trusted_ca_ms.cer.rar (sha1: 242fb5d530c4da533bac43ef6d4e26af7e080adb) с вредоносного ресурса hXXps://wb4o[.]com/click?key=667d6c67929b40aa205b&sub1=user@example[.]ru, где вместо user@example[.]ru указывается реальный адрес электронной почты потенциальной цели атаки.

В самом архиве содержатся два одинаковых исполняемых файла: russian_trusted_root_ca.cer.exe и russian_trusted_sub_ca.cer.exe (sha1: 5244539842ff4a2e58331aa6a825deb6246da8ee), которые и маскируются под сертификат безопасности.

Кроме того, при рассылке этих писем-приманок атакующие использовали спуфинг, то есть технику, которая позволяет подделать почту отправителя и создать видимость, что письмо пришло с легитимного адреса.

В FACCT пишут, что в последнее время MetaStealer часто использовала кибершпионская группировка Sticky Werewolf. Однако за новыми рассылками, судя по технике, стоят другие злоумышленники, ведь стилер продается в свободном доступе.

===

Источник: xakep.ru